Web Shell Là Gì? Cách Phòng Chống Web Shell Hiệu Quả

- andynguyen02012000

- Jan 9, 2024

- 9 min read

Trong bài viết này, bạn sẽ có thể hiểu Web shell là gì và cách nó hoạt động. Hacker sử dụng WebShell, một tập lệnh độc hại, để leo thang và duy trì quyền truy cập liên tục vào một ứng dụng web đã bị xâm phạm. Cùng Terus tìm về Web shell qua bài viết này.

I. Web shell là gì?

Các tập lệnh độc hại được gọi là Web shell cho phép các tác nhân đe dọa xâm nhập máy chủ web và khởi động các cuộc tấn công bổ sung.

Các tác nhân đe dọa xâm nhập hệ thống hoặc mạng trước khi cài đặt web shell. Từ đó, chúng sử dụng nó như một cửa hậu liên tục để truy cập các ứng dụng web được nhắm mục tiêu và mọi hệ thống được kết nối.

II. Hacker tấn công bằng Web shell như thế nào?

Các tác nhân đe dọa sử dụng web shell trong một số trường hợp:

Lọc và thu thập dữ liệu nhạy cảm.

Tải phần mềm độc hại, có khả năng tạo ra lỗ hổng để lây nhiễm và quét các nạn nhân khác.

Mở rộng website bằng cách thêm hoặc thay đổi tệp.

Để phát lệnh đến các máy chủ trong mạng mà không cần truy cập Internet trực tiếp, một web shell có thể hoạt động như một điểm chuyển tiếp.

Web shell cũng có thể được sử dụng để xâm phạm máy chủ và đưa nó vào mạng botnet. Bằng cách sử dụng web shell, các kẻ tấn công có thể xâm phạm các tài nguyên khác trên mạng.

III. Xu hướng sử dụng Web shell hiện tại

Thật sự đáng báo động khi các cuộc tấn công bằng Web shell ngày càng tăng thêm, gây nguy hiểm cho thông tin của nhiều người dùng.

Microsoft đã phát hiện ra sự gia tăng các cuộc tấn công web shell từ nhiều nhóm khác nhau, tác động đến cả các công ty tư nhân và đại chúng. Các nhóm đe dọa liên tục nâng cao (APT) sử dụng web shell để xâm nhập mạng mục tiêu là một trong số chúng.

Một cuộc tấn công như vậy đã được nhóm phát hiện và liên quan đến các web shell đã được cài đặt trong nhiều thư mục trên một số máy chủ của tổ chức.

Điều này cho phép kẻ tấn công di chuyển và cài đặt web shell trên các hệ thống khác. Một cửa hậu DLL được đăng ký là một dịch vụ cho phép kẻ tấn công tồn tại trên máy chủ email, tải xuống phần mềm độc hại và gửi lệnh qua email.

IV. Cách hoạt động của Web shell

Các cuộc tấn công web shell diễn ra trong nhiều giai đoạn. Đầu tiên, kẻ tấn công tạo ra một cơ chế liên tục trên máy chủ, cho phép truy cập từ xa. Sau đó, họ cố gắng mở rộng quyền lực của mình và sử dụng các cửa sau để tấn công tổ chức hoặc sử dụng tài nguyên của tổ chức để thực hiện các hoạt động tội phạm.

1. Truy cập liên tục từ xa

Một cửa sau được cung cấp bởi các tập lệnh web shell cho phép kẻ tấn công truy cập từ xa vào máy chủ bị lộ. Những kẻ tấn công liên tục sử dụng những lỗ hổng cũ để thực hiện các hoạt động độc hại. Một số kẻ tấn công thậm chí còn sửa lỗ hổng để ngăn người khác làm điều tương tự và tránh bị phát hiện.

Các web shell nhất định cấm truy cập bằng cách sử dụng các phương pháp như xác thực mật khẩu. Các web shell thường tự làm xáo trộn. Điều này bao gồm mã ngăn các công cụ tìm kiếm đưa website nơi cài đặt shell vào danh sách đen.

2. Nâng cấp đặc quyền

Web shell thường phụ thuộc vào sự cho phép của người dùng, vì vậy nó có thể có những hạn chế. Bằng cách khai thác các lỗ hổng hệ thống để có được đặc quyền root, những kẻ tấn công có thể leo thang đặc quyền thông qua web shell.

Khi kẻ tấn công có quyền truy cập tài khoản root, họ có thể cài đặt phần mềm, thay đổi quyền, thêm hoặc xóa người dùng, đọc email, đánh cắp mật khẩu, v.v.

3. Tunnel và phát động các cuộc tấn công

Web shell cho phép kẻ tấn công tấn công các mục tiêu khác cả trong và ngoài mạng. Những kẻ tấn công sẽ giữ kín danh tính để tránh bị phát hiện, vì việc đánh hơi lưu lượng truy cập mạng để xác định máy chủ, tường lửa hoặc bộ định tuyến trực tiếp có thể mất vài tuần.

4. Sử dụng Botnet Web Shell

Để kết nối máy chủ với mạng lưới các hệ thống do kẻ tấn công kiểm soát, bạn có thể sử dụng Web shell. Kẻ tấn công có thể gửi các lệnh đến các máy chủ bị ảnh hưởng thông qua máy chủ ra lệnh và kiểm soát được kết nối với web shell.

Các cuộc tấn công DDoS đòi hỏi băng thông rộng thường sử dụng kỹ thuật này. Mặc dù họ không nhắm mục tiêu trực tiếp vào hệ thống có cài đặt web shell, nhưng kẻ tấn công chỉ khai thác web shell để thu thập tài nguyên để tấn công các mục tiêu có giá trị hơn.

Bạn có thể tìm hiểu thêm về DDoS qua bài viết này: DDOS là gì?

V. Cách phòng chống Web Shell

Đây là một số cách để bảo vệ công ty của bạn khỏi các mối đe dọa từ web shell.

1. Không cho phép thay đổi tệp tin

Các sản phẩm nhằm mục đích ngăn chặn việc thay đổi tệp trong các thư mục có thể truy cập qua internet. Các công cụ FIM sẽ thông báo cho quản trị viên và nhân viên bảo mật sau khi phát hiện ra sự thay đổi. FIM giúp xác định sự cố ngay khi tệp được lưu vào thư mục. Điều này có thể giúp nhân viên bảo mật tìm và loại bỏ web shell nhanh chóng.

Có thể tùy chỉnh các công cụ giám sát tính toàn vẹn để cho phép thay đổi một số tệp trong khi chặn các tệp khác. Ví dụ, giải pháp giám sát tính toàn vẹn có thể ngăn chặn việc tải lên các tệp không kết thúc nếu ứng dụng web của bạn thường chỉ xử lý các tệp định dạng PDF – “.pdf”.

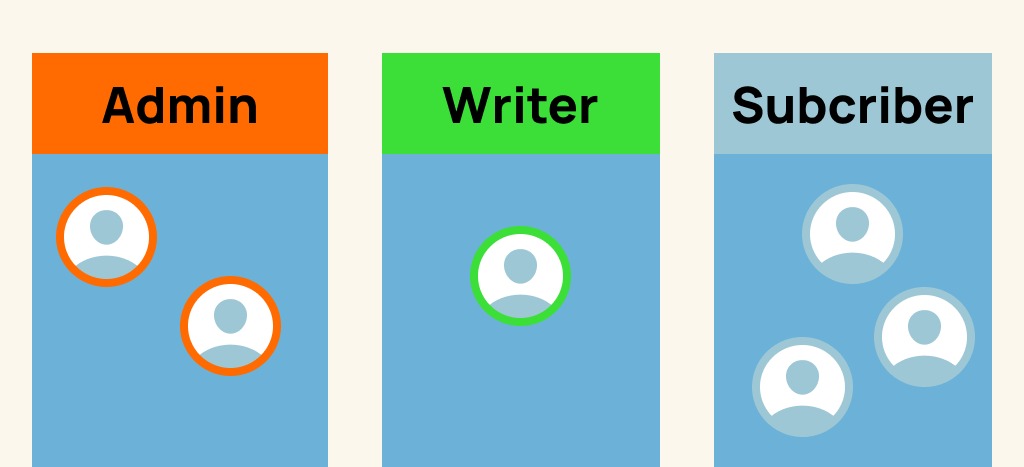

2. Phân quyền website

Điều quan trọng là phải sử dụng khái niệm đặc quyền tối thiểu khi xác định quyền cho ứng dụng web. Cung cấp cho người dùng những khả năng tối thiểu cần thiết để hoàn thành nhiệm vụ của họ là nguyên tắc chính đằng sau khái niệm này.

Mục tiêu là hạn chế các tài khoản bị xâm phạm và đảm bảo rằng mọi người dùng không có những quyền mà họ không nên có.

Nguyên tắc đặc quyền tối thiểu có thể giúp ngăn các tác nhân đe dọa tải web shell lên các ứng dụng dễ bị tấn công. Nó có thể được đặt bằng cách không cho phép các ứng dụng web ghi trực tiếp vào thư mục hoặc sửa đổi mã cho phép họ truy cập internet. Bằng cách này, máy chủ sẽ cấm các tác nhân truy cập thư mục mà họ chỉ có thể truy cập qua internet.

3. Sử dụng tường lửa & ngăn chặn truy cập bất hợp pháp

Hệ thống ngăn chặn xâm nhập (IPS) là một công nghệ bảo mật mạng giám sát luồng lưu lượng mạng để bảo vệ tài sản và môi trường CNTT khỏi các mối đe dọa.

Bằng cách lọc, theo dõi và chặn lưu lượng HTTP đến và đi từ các dịch vụ web, Tường lửa ứng dụng web (WAF) bảo vệ các dịch vụ web khỏi các mối đe dọa.

Các tổ chức nên sử dụng các công nghệ để ngăn chặn xâm nhập. Mỗi giải pháp IPS và WAF có thể được sử dụng cùng nhau để giám sát luồng lưu lượng truy cập và chặn các nội dung tải lên độc hại đã biết. Mỗi thiết bị bảo mật được thêm vào môi trường phải được thay đổi để đáp ứng các yêu cầu riêng của tổ chức.

VI. Tổng kết

Terus vừa trình bày các phương pháp Web Shell và phòng chống hiệu quả. Chúng tôi hy vọng rằng bạn đã hiểu khái niệm của Web Shell trong bài viết này và biết cách ngăn chặn Web Shell để bảo vệ hệ thống máy tính của bạn một cách an toàn. Cảm ơn bạn đã đọc hết bài viết của Terus.

Nếu bạn có bất cứ yêu cầu gì về Terus có thể liên hệ tại đây nhé!

Theo dõi Terus tại:

FAQ – Giải đáp các thắc mắc liên quan đến WebShell

1. Web shell là gì?

Web shell là một tập lệnh hoặc chương trình độc hại mà kẻ tấn công triển khai trên máy chủ web bị xâm nhập để giành quyền truy cập và kiểm soát từ xa trái phép.

Nó cho phép kẻ tấn công thực thi lệnh, tải lên và tải xuống tệp, thao tác cơ sở dữ liệu và thực hiện nhiều hành động khác nhau trên máy chủ bị xâm nhập. Web shell thường ẩn trong các tập tin hoặc thư mục hợp pháp, khiến chúng khó bị phát hiện nếu không có các biện pháp bảo mật thích hợp.

2. Những kẻ tấn công thường cài đặt web shell như thế nào?

Những kẻ tấn công thường khai thác lỗ hổng trong ứng dụng web hoặc cơ sở hạ tầng máy chủ cơ bản để cài đặt web shell. Một số vectơ tấn công phổ biến bao gồm:

Khai thác lỗ hổng phần mềm: Kẻ tấn công quét các lỗ hổng đã biết trong ứng dụng web hoặc phần mềm máy chủ và sử dụng chúng để truy cập trái phép.

Thông tin xác thực ép buộc: Những kẻ tấn công cố gắng đoán hoặc bẻ khóa tên người dùng và mật khẩu yếu hoặc mặc định liên quan đến ứng dụng web hoặc giao diện quản trị máy chủ.

Lỗ hổng tải lên tệp: Kẻ tấn công lạm dụng chức năng tải tệp lên không an toàn trong các ứng dụng web để tải lên tệp độc hại hoạt động như một web shell.

Tập lệnh chéo trang (XSS): Kẻ tấn công sử dụng lỗ hổng XSS để đưa các tập lệnh độc hại vào các trang web, có thể được sử dụng để khởi chạy các cuộc tấn công web shell.

3. Rủi ro liên quan đến web shell là gì?

Web shell gây ra rủi ro đáng kể cho các máy chủ web bị xâm nhập và các tổ chức sở hữu chúng. Một số rủi ro tiềm ẩn bao gồm:

Truy cập và kiểm soát trái phép: Kẻ tấn công có thể giành quyền kiểm soát hoàn toàn đối với máy chủ bị xâm nhập, cho phép chúng đánh cắp dữ liệu nhạy cảm, làm hỏng trang web hoặc tiến hành các cuộc tấn công tiếp theo.

Vi phạm dữ liệu: Web shell có thể được sử dụng để truy cập cơ sở dữ liệu, trích xuất hoặc thao tác thông tin nhạy cảm và có khả năng tiết lộ thông tin đó cho các bên trái phép.

Phân phối phần mềm độc hại: Những kẻ tấn công có thể sử dụng web shell để phát tán phần mềm độc hại, lây nhiễm cho khách truy cập vào trang web bị xâm nhập và có khả năng lây nhiễm sang các hệ thống khác.

Danh sách đen và tổn hại danh tiếng: Các trang web bị xâm phạm có thể bị các công cụ tìm kiếm hoặc dịch vụ bảo mật đưa vào danh sách đen, dẫn đến mất niềm tin và uy tín đối với người dùng và khách hàng.

Hậu quả pháp lý và tuân thủ: Vi phạm dữ liệu do tấn công web shell có thể dẫn đến trách nhiệm pháp lý, hình phạt theo quy định và vi phạm tuân thủ.

4. Làm thế nào các tổ chức có thể ngăn chặn web shell một cách hiệu quả?

Để ngăn chặn web shell một cách hiệu quả, các tổ chức nên cân nhắc triển khai các biện pháp bảo mật sau:

Thường xuyên cập nhật và vá lỗi phần mềm: Luôn cập nhật các ứng dụng web, phần mềm máy chủ và các thành phần của chúng bằng các bản vá bảo mật mới nhất để giảm thiểu các lỗ hổng mà kẻ tấn công có thể khai thác.

Kiểm soát truy cập mạnh mẽ: Thực thi mật khẩu mạnh và phức tạp, triển khai xác thực đa yếu tố và thường xuyên xem xét và thu hồi các đặc quyền người dùng không cần thiết.

Tường lửa ứng dụng web (WAF): Triển khai WAF để giám sát và lọc lưu lượng truy cập web đến, chặn các yêu cầu khớp với các chữ ký web shell đã biết hoặc các mẫu đáng ngờ.

Tải lên tệp an toàn: Triển khai các cơ chế xác thực tải tệp lên nghiêm ngặt, chẳng hạn như xác minh loại, kích thước và nội dung tệp, đồng thời lưu trữ các tệp đã tải lên bên ngoài thư mục gốc của web.

Kiểm tra bảo mật thường xuyên: Tiến hành kiểm tra bảo mật định kỳ và đánh giá lỗ hổng để xác định và giải quyết các điểm yếu tiềm ẩn trong ứng dụng web và cấu hình máy chủ.

Đọc thêm:

Comments